Technologies stratégiques : tendances 2021 selon Gartner

Dans son rapport Top Strategic Technology Trends for 2021, Gartner dévoile les tendances qui façonneront les stratégies des entreprises dans les prochaines années. Notre manière de concevoir l’entreprise, le travail et les interactions a considérablement évolué en 2020.

L’objectif de ce rapport est de guider les entreprises dans l’accélération de leur transformation numérique. C’est aussi leur donner des pistes pour créer les conditions de leur résilience dans un contexte de grandes incertitudes.

Internet des Comportements

Le concept d’Internet des Comportements (IoB), proposé par Gote Nyman en 2012, consiste à utiliser les données issues de l’activité digitale des utilisateurs pour amener une meilleure compréhension de leurs comportements. L’objectif est bien entendu d’être en mesure de les influencer plus efficacement.

L’Internet des Comportements s’appuie grandement sur les capacités de l’IoT (Internet des objets) à produire et collecter des données détaillées mais aussi sur les réseaux sociaux ou encore la reconnaissance faciale.

Recueillir des données client n’a certes rien de nouveau. Cependant, l’IoB a non seulement accès à une quantité exponentielle d’informations mais la technologie (big data) capable de rassembler toutes ces données et de les analyser est de plus en plus évoluée.

« L'Internet des comportements consiste à utiliser les données pour atteindre une meilleure compréhension de la psychologie humaine en vue d’influencer les comportements »

Étudier ces données via le prisme de la psychologie comportementale permet une compréhension nouvelle. Celle-ci peut être utilisée pour créer et commercialiser de nouveaux produits ou services ou d’améliorer significativement ceux existants.

Assurément, l’aspect social et éthique de cette tendance est à prendre en compte. L’IoB est un outil puissant pour les organisations mais l’accueil que lui réservera la société dépendra en grande partie de la manière dont les organisations le mettront à profit. Par exemple, vous pouvez accepter de partager de bon gré les données relatives à votre santé pour la surveiller et l’améliorer. Quand sera-t-il si ces données sont utilisées par votre banquier pour évaluer le risque de vous accorder un prêt ou un employeur pour décider de votre embauche?

Mettre en oeuvre une stratégie de l’expérience totale

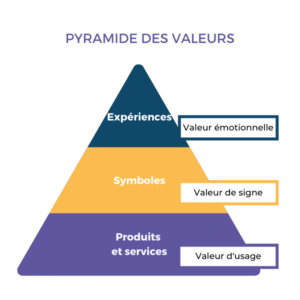

La notion d’économie de l’expérience est théorisée par Joseph Pine et James Gilmore dès 1998. Elle explique que les organisations se doivent d’élargir leur écosystème de valeurs en y intégrant une expérience client forte. L’objectif est de «proposer aux consommateurs des expériences singulières, mémorables et économiquement valorisées» afin d’élever le produit au-dessus du tangible.

C’est sur cette idée que se construit le fondement de l’Expérience Totale. Cette nouvelle approche stratégique combine des disciplines jusqu’ici cloisonnées comme :

- la multi-expérience (MX)

- l’expérience client (CX)

- l’expérience employé (EX)

- l’expérience de l’utilisateur (UX)

L’idée fondamentale de l’expérience totale est de cesser de traiter chacune de ces composantes comme un silo individuel mais plutôt de les relier et de les intégrer à une stratégie unifiée.

Par la fusion de toutes ces expériences en une même expérience globale, l’ensemble des interactions de l’entreprise est traité de manière homogène et cohérente. Il en résulte une meilleure expérience pour toutes les parties.

L’expérience totale, source de valeur nouvelle

Intégrer l’expérience totale à votre stratégie entraîne une simplification organisationnelle majeure mais représente également un facteur différenciateur fort.

En effet, malgré un consommateur toujours plus volatile, nous avons pu constater que certaines marques parviennent néanmoins à créer un lien étroit avec leurs clients. L’expérience confère une valeur émotionnelle à la marque et à ses produits. En proposant une expérience qualitative, riche et étendue, elles ont su créer un attachement émotionnel avec leur clientèle cible.

L’expérience totale : exemple concret

L’exemple avancé par Gartner dans son rapport est parlant. Prenons une entreprise de télécommunications qui a transformé toute son expérience client afin d’améliorer la sécurité et la satisfaction. Elle a tout d’abord déployé un système de rendez-vous via une application existante. Lorsque les clients arrivent pour leur rendez-vous et s’approchent à moins de 20 mètres du magasin, ils reçoivent une notification pour les guider dans le processus d’enregistrement puis une alerte leur indiquant le temps qu’il leur faudrait patienter pour entrer dans le magasin en respectant les règles de distanciation sociale.

L’entreprise a installé plus de bornes numériques dans ses points de vente. Elle a également autorisé les employés à avoir recours à leurs tablettes personnelles pour co-naviguer les appareils des clients. Le conseil et la démonstration se fait donc sans avoir besoin de toucher le matériel. Il en résulte une expérience globale plus sûre, plus transparente et mieux intégrée pour les clients et les employés.

Les entreprises en mesure d’offrir à leurs clients une expérience homogène et unifiée seront les mieux placées pour faire face aux incertitudes. En se penchant sur les défis créés par le COVID-19, elles seront à même d’identifier de nouvelles activités à intégrer et exploiter.

Technologies renforçant la protection de la vie privée

Partager des données en toute sécurité dans des environnements non fiables est un besoin grandissant à mesure que la quantité de données augmente. C’est également un enjeu sociétal et une problématique éthique pour les organisations. C’est sur ce terreau que croît une tendance forte à l’adoption de technologies renforçant la protection de la vie privée (PET) capables de protéger les données pendant leur utilisation afin d’en sécuriser le traitement et l’analyse.

Elles incarnent les principes fondamentaux de la protection des données en minimisant le recours aux données personnelles, en maximisant leur sécurité tout en responsabilisant les individus.

Ainsi, les PET permettent aux utilisateurs en ligne de protéger la confidentialité de leurs informations personnelles identifiables (IPI) sans perdre la fonctionnalité d’un système d’information. Gartner fragmente cette tendance en trois catégories :

- La première fournit un environnement de confiance dans lequel les données sensibles peuvent être traitées ou analysées. Elle implique des tiers et des environnements d’exécution de confiance (confidential computing).

- La seconde effectue le traitement et l’analyse de manière décentralisée. Cette technologie comprend du machine learning fédéré et du machine learning respectueux et conscient de la vie privée.

- La dernière transforme les données et les algorithmes avant le traitement ou l’analyse. Elle intègre la confidentialité différentielle, le chiffrement homomorphe, le calcul multipartite sécurisé ou encore les preuves à connaissance zéro.

Sécuriser le cloud avec le chiffrement homomorphe

Le chiffrement homomorphe (HE) est une méthode cryptographique qui permet à des tiers de traiter des données cryptées et de renvoyer un résultat crypté au propriétaire des données, sans fournir aucune connaissance sur les données ou les résultats.

Par sa capacité à répondre aux besoins de confidentialité comme de précision d’analyse, le concept de chiffrement homomorphe présente des opportunités très prometteuses.

L’intérêt majeur réside dans le fait que la confidentialité soit assurée des 2 côtés du transfert de la donnée. D’un côté, le chiffrement homomorphe garantit la sûreté des données aux fournisseurs d’algorithmes car il protège leurs algorithmes propriétaires. De l’autre, il assure aux propriétaires la discrétion sur leurs données.

Cloud distribué

Le cloud distribué désigne la décentralisation des ressources du cloud. Il fournit des options de cloud public similaires à ceux d’AWS ou de Microsoft Azure mais ces services s’exécutent physiquement au point de besoin.

Cette approche distribuée a plusieurs avantages :

- flexibilité dans l’emplacement physique de l’entreprise

- réduction de la latence

- transfert de la charge de la maintenance au fournisseur de services cloud

En effet, c’est bien l’entreprise de cloud public qui maintient, exploite et fait évoluer les services. L’approche cloud distribué assure également le respect des règles de confidentialité qui exigent que certaines données restent dans un lieu géographique spécifique. Comme lorsque l’UE exhorte les GAFA à ne pas rapatrier les données des européens sur le sol américain. Cela permet également aux clients d’éviter des solutions de cloud privé coûteuses et plus complexes à implémenter.

Le cloud distribué permet donc une distribution à la fois géographiquement répartie et centralisée des services de cloud public. Ils sont ainsi optimisés pour les performances, la conformité et l'informatique de pointe.

Modèles de cloud distribué

Le cloud public on-premises

L'edge cloud

Ce cloud est capable de se connecter aux dispositifs Edge et d’interagir directement avec eux. Les dispositifs Edge filtrent les données et font remonter qu’une partie de l’information au cloud correspondant.

D’ici 2022, le monde comptera plus de 55 milliards d’objets connectés. Pour des raisons de capacité mais aussi de rapidité ou encore d’impact environnemental, il est impossible de stocker toutes ces données dans le Cloud. C’est pourquoi les entreprises vont davantage se tourner l’Edge.

Cloud communautaire d’une métropole

La distribution du cloud des services dans les nœuds d’une ville ou d’une zone de métro se connectant à plusieurs clients.

5G comme catalyseur de l’edge computing

Edge computing intégré au réseau mondial

La fourniture de services dans le cloud conçu pour s’intégrer à l’infrastructure du réseau mondial tels que les tours de téléphonie cellulaire, les hubs et les routeurs.

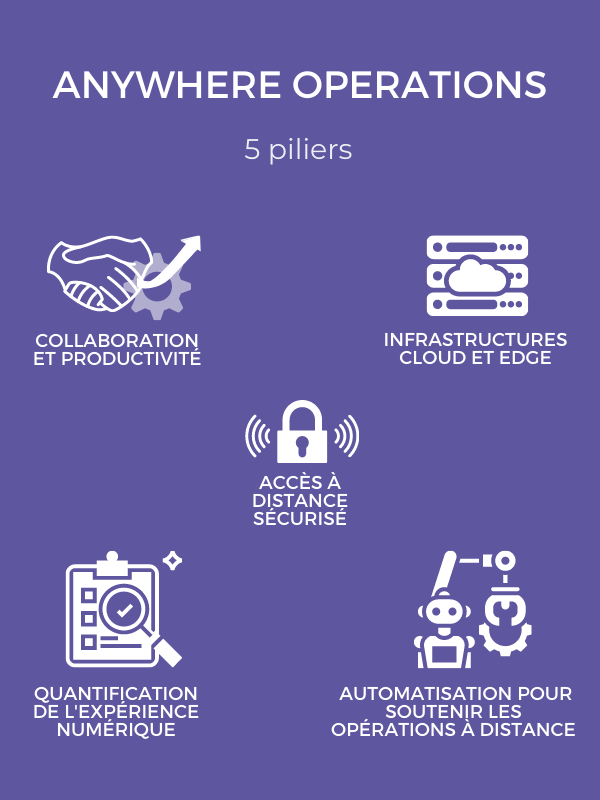

Anywhere operations : les opérations IT en tout lieu

Suite au passage soudain au télétravail, les entreprises ont pris conscience des avantages de la flexibilité mais avant tout de sa nécessité. La conjoncture a également révélé que les processus d’I&O traditionnels rendent l’entreprise fragile face aux bouleversements.

Le concept anglo-saxon d’Anywhere operations fait référence à un modèle d’exploitation informatique conçu pour permettre à l’entreprise de fonctionner de manière optimale peu importe le lieu où se situent ses clients, ses fournisseurs ou encore ses employés.

La devise de ce modèle est claire : “digital first, remote first”.

Toutefois, il n’est pas toujours évident de fonctionner à distance tout en offrant des expériences à valeur ajoutée uniques. Avant d’être en mesure de fournir une expérience numérique transparente et optimisée, il faut modifier l’organisation en profondeur. Au-delà de l’infrastructure technologique, ce sont les pratiques de gestion, les politiques de sécurité et de gouvernance, ainsi que les modèles d’engagement des employés et des clients qui sont à remettre en question.

Comment assurer l'excellence opérationnelle peu importe le lieu ?

Gartner prévoit que dans les trois prochaines années, les entreprises continueront à appliquer le modèle “anywhere operations” pour offrir à leurs clients et employés une expérience hybride (virtuelle et physique) optimisée.

- Collaboration et productivité : Collaboration en matière de travail, solutions de réunion à distance, logiciels de bureautique sur le cloud, tableau blanc numérique et espaces de travail intelligents

- Accès à distance sécurisé : Authentification à facteurs multiples sans mot de passe, accès réseau zéro trust (ZTNA), accès sécurisé au niveau des points d’accès (SASE) et identité comme nouveau périmètre de sécurité

- Infrastructures cloud et edge : services de cloud distribué, IoT, passerelles API, Intelligence Artificielle à la périphérie et le traitement de la périphérie

- Quantification de l’expérience numérique : monitoring de l’expérience numérique, analyse du lieu de travail, assistance à distance et interactions sans contact

- Automatisation pour soutenir les opérations à distance : gestion des terminaux, plateformes de gestion SaaS, libre-service et approvisionnement sans contact

Cybersécurité en mode mesh

Sécuriser les données : un besoin croissant et urgent

Selon Gartner, la croissance soudaine du travail à distance en 2020 a créé un terrain de jeu propice à la cybercriminalité. Les dommages estimés à 6 000 milliards de dollars US au niveau mondial en 2021 par l’éminent Cybersecurity Ventures, feraient de la cybercriminalité la troisième plus grande économie du monde, si elle était mesurée en tant que pays. Dans la boîte à outils des cybercriminels ont trouvent l’exploitation des failles de sécurité, les ransomwares ou encore les attaques par déni de service.

À mesure que les organisations accélèrent la digitalisation de leur activité, la sécurité doit suivre le rythme et s’adapter. Alors qu’il relève aujourd’hui davantage du concept que d’une technologie éprouvée, Gartner mise sur le maillage de la cybersécurité pour relever ce défi d’ampleur.

Le maillage de la cybersécurité est une approche architecturale distribuée pour un contrôle de la cybersécurité évolutif, flexible et fiable. En définissant le périmètre de sécurité autour de l’identité d’une personne ou d’une entité, le maillage de cybersécurité permet aux seules parties autorisées de travailler avec des matériels donnés, quel que soit l’endroit. En d’autres termes, c’est l’identité d’une personne qui devient la clé de l’accessibilité.

De cette façon, la sécurité de chaque point d’accès est garantie et gérée efficacement depuis un point d’autorité centralisé. En cas de brèche sur un nœud donné, l’accès au réseau plus large est verrouillé assurant de ce fait sa sécurité.

Dans le cadre d'une cybersécurité en mode mesh, c'est l'identité d'une personne devient la clé de l'accessibilité.

Ingénierie de l'Intelligence Artificielle

Qu'est-ce que l'IA responsable ?

L’IA responsable est un terme générique qui englobe de nombreux aspects de la mise en œuvre de l’IA. Elle étend la valeur de l’IA en prenant en compte, au-delà de la performance technique, les notions de risque, de confiance, de transparence, d’éthique, d’équité, d’interprétabilité et de sécurité.

L’IA responsable signifie le passage des principes de bonne volonté à l’opérationnalisation de la responsabilité de l’IA aux niveaux organisationnel et sociétal.

À l’heure actuelle, les biais discriminatoires sont le principal point faible de l’intelligence artificielle.

On a tous en tête les travaux des chercheurs du MIT sur les technologies de reconnaissance faciale de Microsoft, IBM, et de l’entreprise chinoise Face++. Toutes sont plus plus performantes sur des visages d’homme à peau blanche. Pire encore, l’IA Rekognition d’Amazon confond 28 membres du Congrès américain avec des portraits de criminels issus d’une base de données. Plus de 40% des membres faussement associés à des criminels étaient des personnes de couleurs alors qu’ils ne représentent que 20% du Congrès.

Reflets de notre société, les IA reproduisent les préjugés de l’inconscient collectif. Pour en trouver la cause, il faut comprendre qu’il n’existe pas d’IA sans data. Les données intégrées à l’IA pour son apprentissage sont cruciales. Si leur sélection est biaisée, l’IA hérite mécaniquement des discriminations ancrées dans ses créateurs.

Pour contrer ces biais sociétaux, il est possible de former les experts qui développent et contrôlent les algorithmes afin de tendre vers une IA plus inclusive qui respecte les personnes en les traitant de manière équitable.

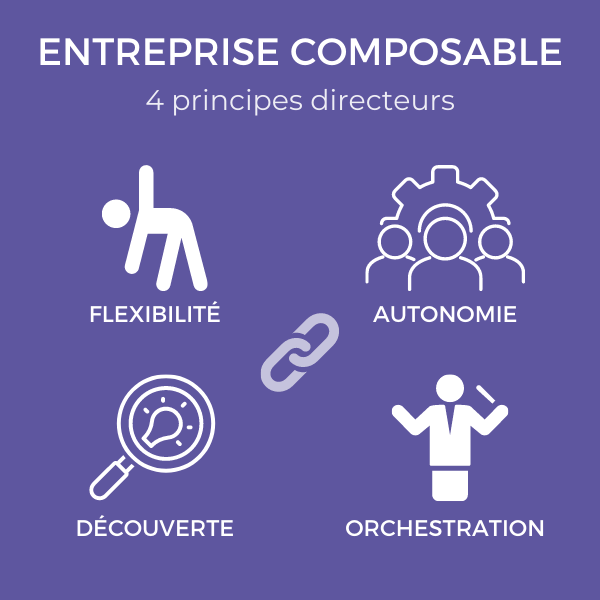

L’entreprise intelligente et composable

La pandémie a révélé la vulnérabilité des modèles d’entreprise qui se concentrent uniquement sur l’efficacité. Des organisations habituellement prospères se sont fragilisées car elles n’ont pu s’adapter rapidement. Elles étaient préparées à un type d’avenir. L’actualité nous exhorte à planifier plusieurs futurs dorénavant. Pour relever ce défi, Gartner avance la solution de l’organisation composable. Par composable, comprenez une organisation composée de blocs de construction interchangeables semblables à des Legos que l’on assemble en fonction de la conjoncture.

D’un point de vue technique, la composabilité existe déjà des API aux conteneurs. Mais c’est une idée nouvelle pour les dirigeants et les conseils d’administration. Rendre son entreprise composable implique un changement fondamental dans la pensée, l’architecture et la technologie.

Gagner en agilité et résilience

« Le business composable est une accélération naturelle du business numérique que vous vivez tous les jours. Elle nous permet d’offrir la résilience et l’agilité qu’exigent ces temps intéressants », a déclaré Daryl Plummer, vice-président analyste chez Gartner.

Voici les quatres principes fondateurs de l’entreprise composable :

- flexibilité : une plus grande agilité grâce à la modularité

- autonomie : la résilience par l’autonomie

- orchestration : un leadership renforcé par une orchestration habile des différentes composantes de l’entreprise.

- découverte : plus de rapidité grâce à une ouverture d’esprit et une culture de la découverte

Une structure modulaire permet à l’entreprise de se réorganiser et de se réorienter selon les besoins en fonction de facteurs externes ou internes tels qu’un revirement dans la chaîne d’approvisionnement ou encore un changement de valeurs des clients. Cette approche permet alors aux entreprises de survivre, et même de prospérer, en période de grandes perturbations.

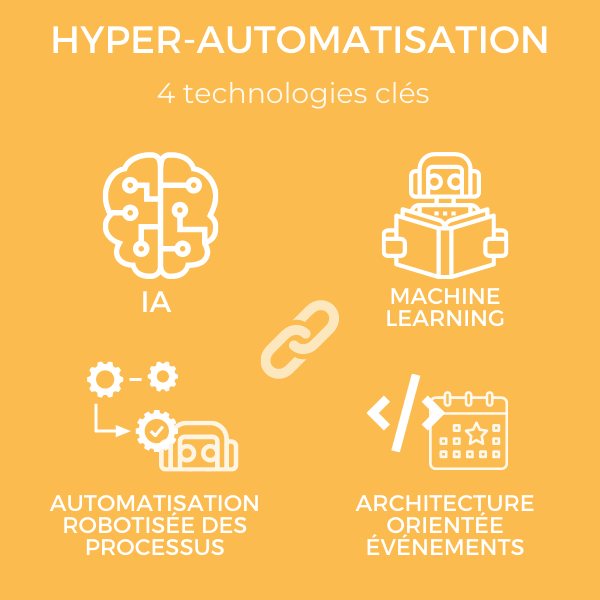

Hyper-automatisation

Les organisations sont souvent entraînées par une dette organisationnelle qui représente un obstacle à une réelle transformation agile des organisations et entrave leur proposition de valeur. Cette dette comprend la dette technique, la dette de processus, la dette de données, la dette d’architecture, la dette de talents, la dette de sécurité et la dette sociale. Elle se construit par l’accumulation de toutes les inefficacités existantes dans les systèmes et les processus. Souvent, ce vaste ensemble coûteux de processus d’entreprise est supporté par un patchwork de technologies qui ne sont ni optimisées, ni connectées entre elles.

Cependant, dans un monde où la digitalisation s’accélère, les chefs d’entreprise exigent l’excellence opérationnelle numérique. En grande partie à cause du COVID-19, les organisations ont dû rapidement digitaliser leurs flux de travail et leurs processus informatiques. Elles doivent à présent automatiser les tâches, les processus et orchestrer l’automatisation dans tous les domaines fonctionnels.

Accélérer la transformation numérique avec l'hyper-automatisation

Selon Gartner, l’hyper-automatisation est la clé de l’excellence opérationnelle numérique et de la résilience opérationnelle des organisations. En mettant en oeuvre l’hyper-automatisation, les entreprises automatisent autant que possible l’ensemble de leurs processus.

En combinant des outils tels que l’IA, le machine learning, l’architecture orientée événements (EDA) et l’automatisation robotisée des processus (RPA), l’hyper-automatisation étend l’automatisation jusqu’aux processus métier complexes nécessitant des experts jusqu’ici. En automatisant tout processus métier de front ou back office et en orchestrant le travail entre des équipes hybrides robots/humains, elle représente un outil essentiel à une transformation numérique d’ampleur.

Hyper-automatisation : une automatisation plus poussée mais surtout plus intelligente

Quels sont les bénéfices de l'hyper-automatisation ?

En automatisant les tâches répétitives, l’automatisation permet aux employés de se concentrer sur des tâches plus stratégiques. De ce fait, elle augmente la productivité et la qualité. Elle favorise également les opérations en temps réel dans un cadre sécurisé et engendre une nette réduction des coûts. Enfin, elle élargit le champ des possibles en matière de modèles d’affaires lorsqu’elle s’associe à l’IoT et l’IA.